RepoSecGo

| Введение: | RepoSecGo предоставляет мгновенные данные о безопасности для репозиториев GitHub, помогая разработчикам и командам безопасности выявлять и устранять потенциальные уязвимости в зависимостях кода. |

| Добавлено: | 6/9/2025 |

| Ссылки: |

Что такое RepoSecGo?

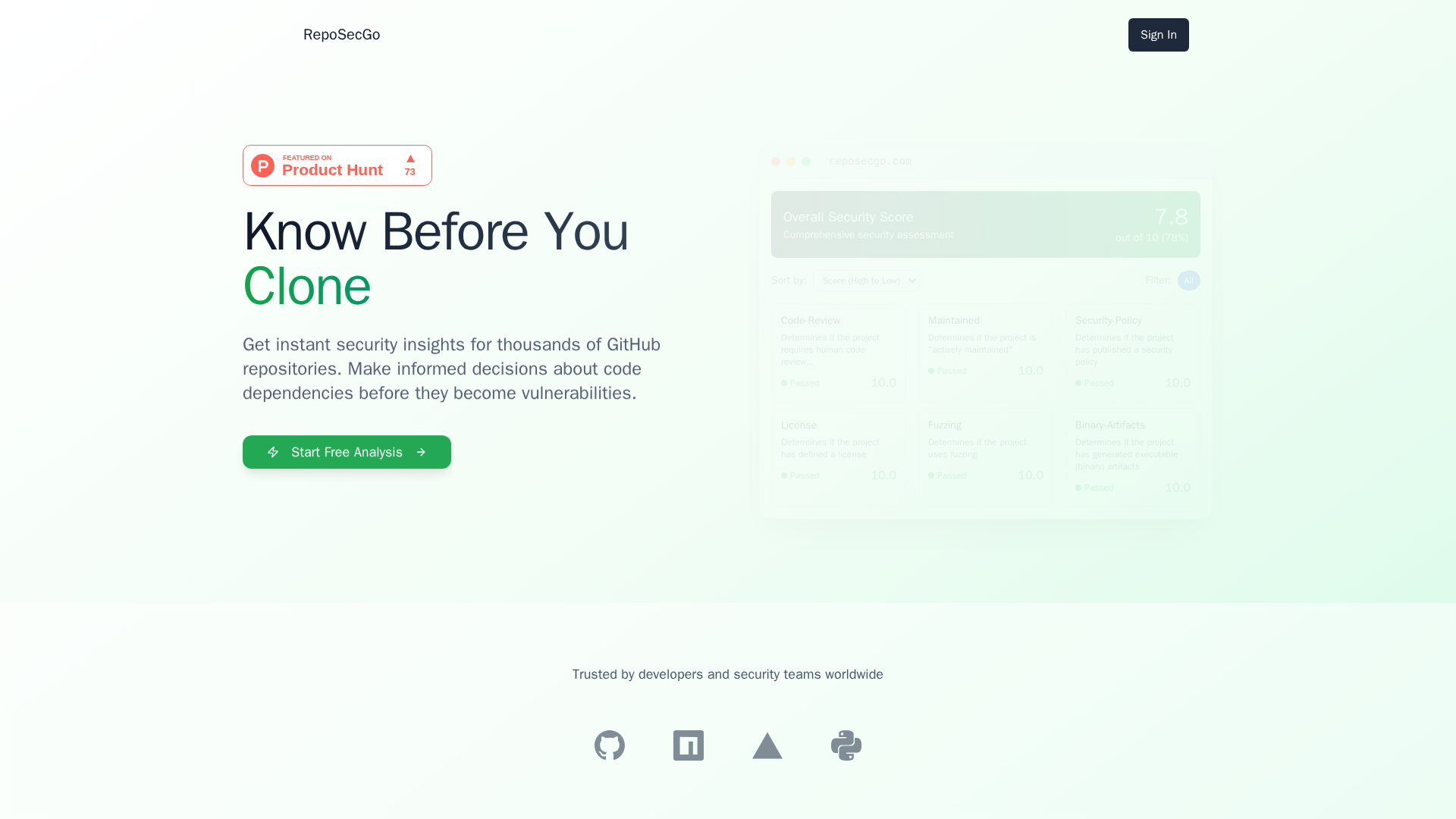

RepoSecGo — это веб-платформа, разработанная для разработчиков и команд безопасности, позволяющая быстро оценивать состояние безопасности репозиториев GitHub. Она предоставляет мгновенные данные о безопасности, позволяя пользователям принимать обоснованные решения относительно зависимостей кода и предотвращать появление потенциальных уязвимостей в их проектах. Платформа направлена на повышение безопасности цепочки поставок программного обеспечения, предлагая комплексную оценку различных аспектов безопасности открытых и частных репозиториев.

Как использовать RepoSecGo

Пользователи могут начать бесплатный анализ непосредственно с веб-сайта RepoSecGo. Платформа, вероятно, требует аутентификации (например, через GitHub) для доступа и анализа репозиториев. Хотя конкретные шаги регистрации не детализированы, кнопка «Начать бесплатный анализ» предполагает простой вход. Модель ценообразования явно не указана, помимо опции «бесплатного анализа», что подразумевает модель freemium или пробную версию. Пользователи взаимодействуют, вводя или выбирая репозитории GitHub для получения общего балла безопасности и подробных разбивок по различным критериям безопасности.

Основные функции RepoSecGo

Мгновенные данные о безопасности репозиториев GitHub

Расчет общего балла безопасности

Комплексная оценка безопасности по множеству критериев

Детальные проверки безопасности (например, Code-Review, Maintained, Security-Policy, License, Fuzzing, Binary-Artifacts)

Фильтрация и сортировка результатов анализа

Выявление потенциальных зависимостей кода и уязвимостей

Варианты использования RepoSecGo

Оценка безопасности сторонних библиотек с открытым исходным кодом перед интеграцией

Оценка состояния безопасности внутренних репозиториев GitHub

Принятие обоснованных решений о клонировании или использовании новых зависимостей кода

Выявление проектов, не имеющих политик безопасности или активной поддержки

Обеспечение соответствия лицензионным требованиям для зависимостей

Приоритизация проверок безопасности на основе общих баллов