RepoSecGo

| Introdução: | RepoSecGo fornece insights instantâneos de segurança para repositórios GitHub, ajudando desenvolvedores e equipes de segurança a identificar e mitigar potenciais vulnerabilidades em dependências de código. |

| Registrado em: | 6/9/2025 |

| Links: |

O que é RepoSecGo?

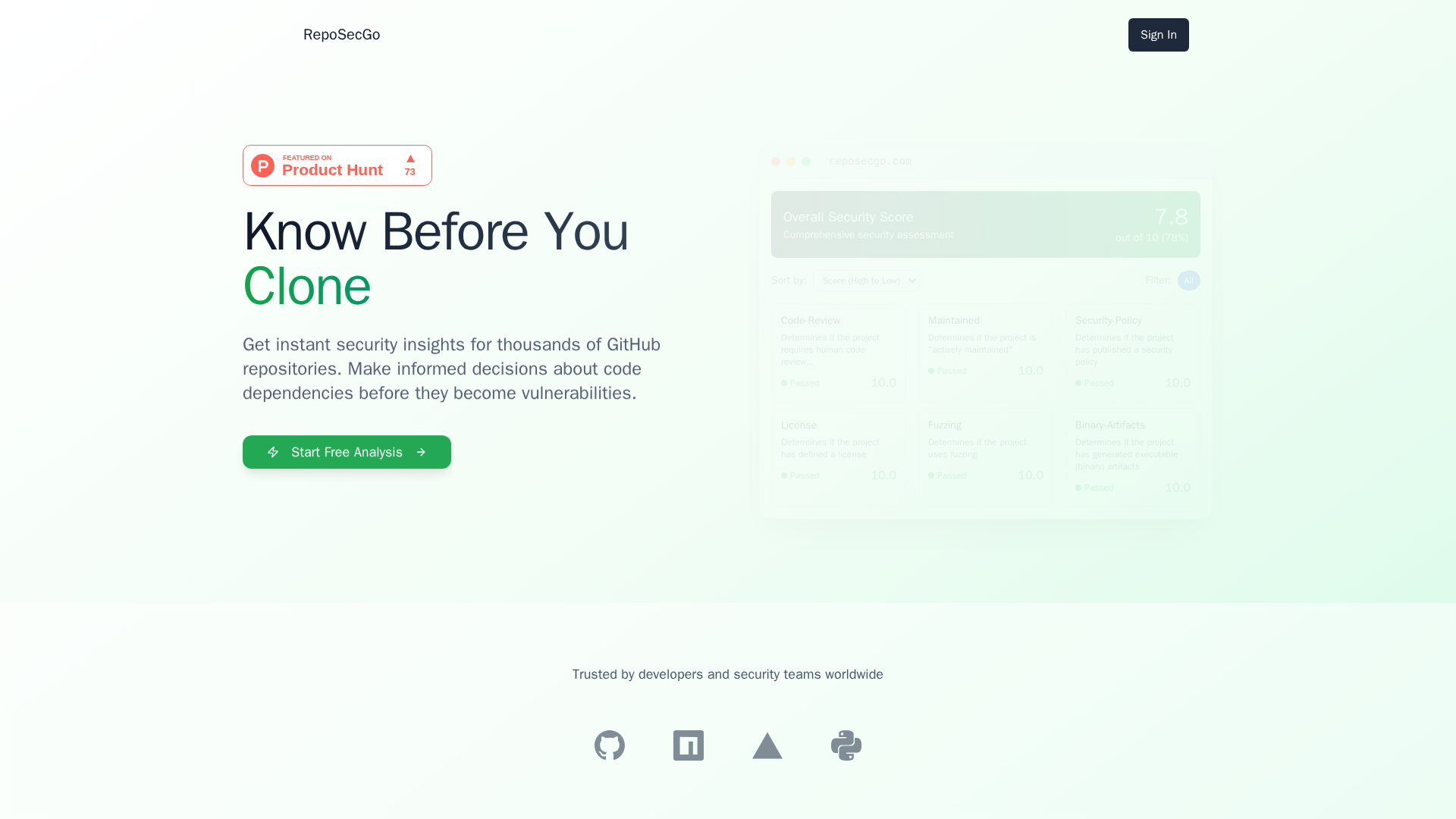

RepoSecGo é uma plataforma baseada na web projetada para desenvolvedores e equipes de segurança avaliarem rapidamente a postura de segurança de repositórios GitHub. Ela fornece insights instantâneos de segurança, permitindo que os usuários tomem decisões informadas sobre dependências de código e evitem que potenciais vulnerabilidades sejam introduzidas em seus projetos. A plataforma visa aprimorar a segurança da cadeia de suprimentos de software, oferecendo uma avaliação abrangente de vários aspectos de segurança de repositórios de código aberto e privados.

Como usar RepoSecGo

Os usuários podem iniciar uma análise gratuita diretamente do site do RepoSecGo. A plataforma provavelmente requer autenticação (por exemplo, via GitHub) para acessar e analisar repositórios. Embora as etapas específicas de registro não sejam detalhadas, o botão 'Iniciar Análise Gratuita' sugere um ponto de entrada direto. O modelo de precificação não é explicitamente declarado além da opção de 'análise gratuita', implicando uma abordagem freemium ou baseada em teste. Os usuários interagem inserindo ou selecionando repositórios GitHub para receber uma pontuação geral de segurança e detalhamentos em vários critérios de segurança.

Recursos principais de RepoSecGo

Insights instantâneos de segurança para repositórios GitHub

Cálculo da Pontuação Geral de Segurança

Avaliação de segurança abrangente em múltiplos critérios

Verificações de segurança detalhadas (por exemplo, Revisão de Código, Manutenção, Política de Segurança, Licença, Fuzzing, Artefatos Binários)

Filtragem e ordenação dos resultados da análise

Identificação de potenciais dependências de código e vulnerabilidades

Casos de uso de RepoSecGo

Avaliar a segurança de bibliotecas de código aberto de terceiros antes da integração

Avaliar a postura de segurança de repositórios GitHub internos

Tomar decisões informadas sobre clonar ou usar novas dependências de código

Identificar projetos que carecem de políticas de segurança ou manutenção ativa

Garantir a conformidade com os requisitos de licenciamento para dependências

Priorizar revisões de segurança com base nas pontuações gerais